반응형

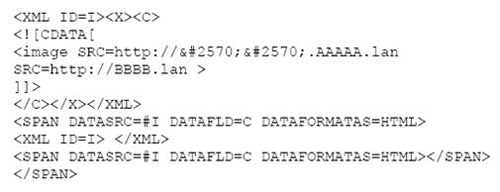

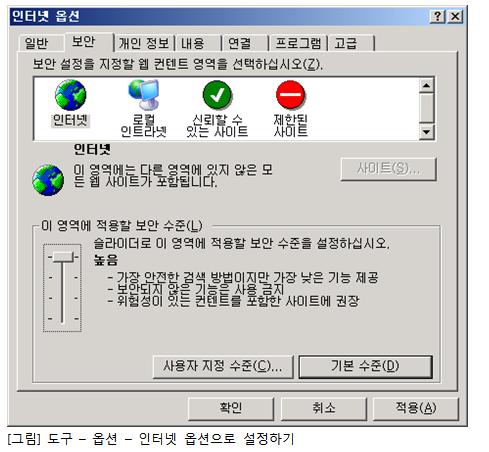

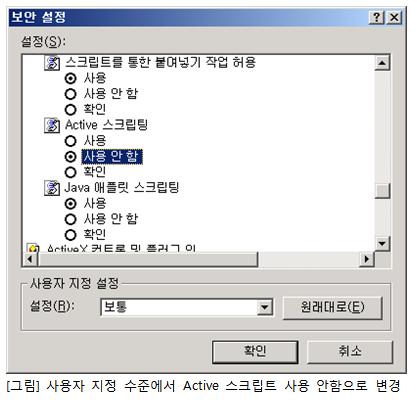

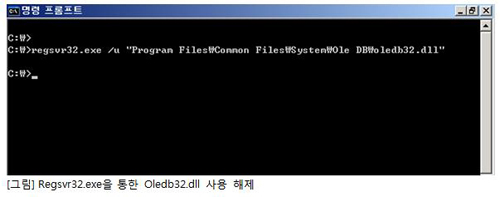

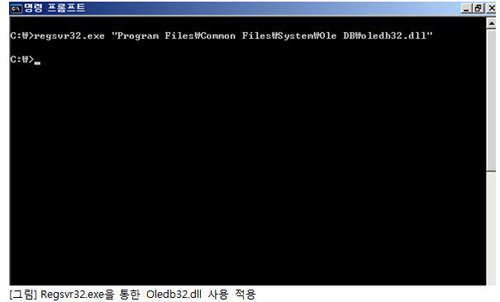

◈ 제목 인터넷익스플로러 7.0 XML 파싱 취약점을 이용한 제로데이 공격 주의 ◈ 개요 최근 인터넷익스플로러 7.0 버전을 공격대상으로 하는 제로데이 공격이 새롭게 보고되었다. 해당 취약점은 XML TAG를 파싱하는 과정에서 발생하는 힙 기반(Heap-based)의 오버플로우 취약점으로 공격자가 원하는 임의의 코드를 실행할 수 있다. 주의: 본 취약점에 대한 벤더의 보안패치가 아직 준비중인 상황이고, 해당 취약점을 악용한 악성코드가 유포되고 있으므로 사용자의 주의를 요함 ◈ 공격유형 취약점을 이용한 원격 코드 실행 ◈ 해당시스템 o Microsoft Internet Explorer 5.01 o Microsoft Internet Explorer 6 o Windows Internet Explorer 7 o Windows Internet Explorer 8 Beta 2 ◈ 영향 전형적인 인터넷 익스플로우 취약점 공격에 이용되는 힙 스프레이(Heap Spray) 기법과 결합하여 각종 게임핵을 비롯한 악성코드를 다운로더 및 자유롭게 공격자가 원하는 코드를 실행시킬 수 있다. ◈ 설명 인터넷익스플로러 7 버전에는 다음과 같은 특정 XML TAG를 처리하는 과정에서 발생하는 힙 기반(Heap-based)의 오버플로우 취약점이 존재한다. (CVE-2008-4844)  해당 취약점은 DATASRC 속성을 갖는 HTML 태그 처리를 담당하는 다음의 함수 mshtml!CXfer::TransferFromSrc 내부에서 잘못된 메모리 참조로 인하여 발생한다. 43a3422b 395e08 cmp [esi+0x8],ebx 43a3422e 0f84dd000000 je mshtml!CXfer::TransferFromSrc+0x111 (43a34311) 43a34234 8b08 mov ecx,[eax] 43a34236 57 push edi 43a34237 50 push eax 43a34238 ff9184000000 call dword ptr [ecx+0x84]** 오류 발생 해당 공격은 전형적인 인터넷 익스플로러 취약점 공격에 사용되는 힙 스프레이(Heap Spray) 기법과 결합하여 취약점 오버플로우 발생시 공격자의 쉘코드를 수행하는 방식으로 이루어져있다. 쉘코드 수행 시 다음과 같은 게임핵을 비롯한 각종 악성코드를 다운로드한다. http://[생략].cn/down/ko.exe http://[생략].cn/new/new*.exe 최근 중국에서 해당 취약점 공격코드를 자동으로 생성해주는 자동화툴이 이미 개발되었고 확산의 가능성이 더욱 높아지고 있으므로 사용자들의 깊은 주의가 필요하다. ◈ 차단정보 V3 제품군을 통해 2008.12.15.03 엔진에서부터 진단 및 치료가 가능하며, 트러스가드(TrusGuard)나 Absolute IPS 제품군으로 네트워크 단에서의 차단 능력도 확보하고 있다. 또한, 사이트가드를 통해 고객이 안전하게 Internet Explorer을 사용할 수 있도록 조치하고 있다. ◈ 해결책 아직 해당 취약점에 대한 보안패치는 발표되지 않았으나, 게시된 MS 보안권고문을 참고하여 주의를 요한다. 본 보안권고문과 마이크로소프트사의 보안 패치 사이트를 주기적으로 확인하여 보안패치 발표시 신속히 최신 업데이트를 적용하거나 자동업데이트를 설정할 것을 권고한다. ※ 자동업데이트 설정 방법: 시작→제어판→보안센터→ 자동업데이트→자동(권장) 선택 MS사는 다음과 같은 임치 조치방법을 권고하고 있다. # 인터넷익스플로러 설정 변경을 통한 예방 인터넷 옵션, 인터넷-로컬 영역 보안 영역 설정 High로 바꾸기  * 주의사항 - Active 스크립팅 해제시에 일반 인터넷 사이트 동작에 문제가 있을 수 있습니다.  # Oledb32.dll의 사용 해제를 통한 예방 이번 인터넷 익스플로러에서 발견된 취약점에서 주요하게 문제가 되는 Oledb32.dll 파일을 사용 해제한다. 그러나 OleDB32.dll의 사용을 해제하게 되면 OLE DB의 데이터 접근이 제한될 수 있다.) 다음의 명령을 통해서 Oledb32.dll 사용을 해제 할 수 있다. Regsvr32.exe /u “Program Files\Common files\System\Ole DB\oledb32.dll”  차후 마이크로소프트에서 제공하는 공식 보ㅤㅇㅏㄲ 패치 설치 후에는 해당 파일의 사용을 복구하는 것이 필요하다. Regsvr32.exe “Program Files\Common files\System\Ole DB\oledb32.dll”  그리고, 신뢰하지 않는 사이트에 대한 인터넷 접속을 가급적 삼가고 또한 신뢰하지 않은 사용자에게 온 메일이나 웹 사이트는 방문하지 않는 것이 필요하다. 취약점에 의한 피해를 줄이기 위하여 사용자는 다음과 같은 사항을 준수해야 한다. o 신뢰되지 않은 웹사이트 방문 주의 o 출처가 불분명한 이메일 또는 웹페이지에 대한 열어보기 자제 o 사용하고 있는 백신프로그램의 최신 업데이트를 유지하고, 실시간 감시기능을 활성화시킴 ◈ 참고사이트 * Microsoft: http://www.microsoft.com/technet/security/advisory/961051.mspx * CVE : http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4844 * SANS : http://isc.sans.org/diary.html?n&storyid=5458 ------------------------------------------------------------------- NO WARRANTY 이 권고문은 ㈜안철수연구소의 ASEC에서 국내 인터넷 보안의 발전을 위하 여 발표하는 보안 권고문이다. ㈜안철수연구소는 이 권고문에 포함되어 있 는 내용 및 기타 어떠한 결과에 대해서도 보장을 하지 못하며, 책임을 지지 않는다. ASEC Contact Information Email: asec@ahnlab.com Copyright 2002-2005 ASEC(Ahnlab Security E-response Center). All Rights Reserved. |

반응형

'웹&컴퓨팅' 카테고리의 다른 글

| inf 파일 CMD에서 설치하기 (0) | 2009.01.06 |

|---|---|

| Windows Script Debugger (0) | 2008.12.24 |

| [보안] MS, IE 결함 긴급 패치 내놓는다 (0) | 2008.12.18 |

| [보안] 대책 없는 MS 익스플로러 7...중국 악성코드 활개 (0) | 2008.12.18 |

| 블루스크린 오류코드(Blue Screen Error Code) (0) | 2008.11.18 |