반응형

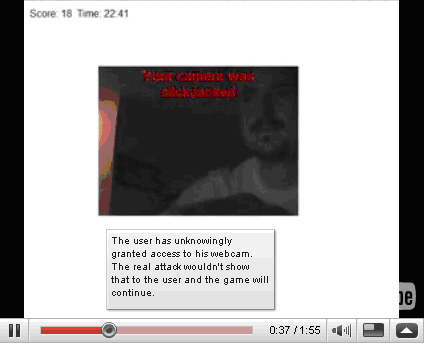

얼마 전 해외의 한 연구자가 자신의 블로그에 ‘클릭재킹’ 공격이 어떻게 이루어지는지를 동영상으로 시연을 했었다. 간단한 자바 스크립트 게임 페이지에서 게임 이용자는 화면에 나오는 버튼을 몇 번 클릭하다 보면, 본인도 모르는 사이에 자신의 컴퓨터에 연결된 웹캠으로 동영상 촬영이 되고 마이크로폰으로 녹음이 되어 버리는 상황이 벌어졌다. 이것은 어도비(Adobe)사의 플래시 플레이어 설정 매니저를 대상으로 공격을 해서 가능했던 것이었다.

<그림 : 클릭재킹을 통해서 웹캠을 조정하는 것을 시연하는 동영상 화면>

미국 국토안보부 산하 컴퓨터 긴급 대응팀(US-CERT)에서 보고한 바에 의하면 이 취약성은 인터넷익스플로러(IE), 파이어폭스, 사파리, 오페라 등의 주요 웹 브라우저에 영향을 끼치고 있다고 한다. 그에 따라 얼마 전 어도비사는 클릭재킹 취약점을 해결한 플래시 플레이어를 발표했었다.

클릭재킹(Clickjacking)이란

마우스 클릭(Click)과 항공기 불법탈취 또는 납치를 의미하는 하이재킹(hijacking)의 합성어로, 사용자는 어떤 웹 페이지를 클릭하지만 실제로는 다른 어떤 페이지의 컨텐츠를 클릭하게 되는 것이다. 대표적인 방법으로는 정상적인 버튼 밑에 해킹 기능을 넣은 보이지 않는 버튼을 배치하는 것이다.

이 취약성은 사용자가 어떤 사이트를 클릭했을 때, 그 클릭을 가로채서 엉뚱한 사이트(피싱 사이트나 악성코드 배포 사이트 등)에 접속하도록 만들어 놓으면 꼼짝없이 당하게 된다.

피해 사례, 피해 가능성은

아직 해커들에게 많이 사용되고 있지는 않아서 피해사례는 많이 알려지지 않았다.

SecTheory사의 CEO 로버트 한센의 설명으로는, 클릭재킹 공격자는 피해자의 PC에 몰래 연결해 온라인 주식거래를 하거나, 블로그 게시물을 지우고, 라우터나 방화벽 설정을 변경하고 새로운 웹 메일 계정을 만들고 소프트웨어를 다운로드 하도록 할 수 있다고 한다.

또한 위에서 동영상으로 시연을 했었던 연구자는 이 취약성으로 웹 브라우저를 ‘감시 좀비’로 만들어버릴 수 있다고 얘기를 한다.

예방하는 방법은

현재까지 클릭재킹 취약성을 해결한 웹 브라우저가 배포되지 않고 있는 상태이다. 그러므로, 당분간 최선의 방어책은 웹 브라우저 설정에서 스크립트 기능과 플러그인(또는 Activex) 기능을 무효화 시키고, 아이프레임을 기본적으로 비활성화 시키면 어느 정도 방어 효과는 있다고 알려져 있다.

문제는 최근 대부분의 국내 사이트들이 모두 스크립트, 아이프레임, Activex 기능 등을 활용해서 서비스하는 것이 현실이므로, 이렇게 되면 인터넷 사이트를 이용하지 말라는 얘기가 된다. 그래서 필자는 이것이 현실적인 대비책은 아니라고 보고 있다.

통합 보안 프로그램을 설치 해두고, 평소에 실시간 감시와 개인 방화벽 등 기능을 항상 켜 두어서 컴퓨터 관리를 잘 해야 할 것이다. 또한 웹 브라우저 개발사들이 해당 취약점을 해결한 업데이트를 내놓기를 기다려야 할 것으로 보인다.@

<그림 : 클릭재킹을 통해서 웹캠을 조정하는 것을 시연하는 동영상 화면>

미국 국토안보부 산하 컴퓨터 긴급 대응팀(US-CERT)에서 보고한 바에 의하면 이 취약성은 인터넷익스플로러(IE), 파이어폭스, 사파리, 오페라 등의 주요 웹 브라우저에 영향을 끼치고 있다고 한다. 그에 따라 얼마 전 어도비사는 클릭재킹 취약점을 해결한 플래시 플레이어를 발표했었다.

클릭재킹(Clickjacking)이란

마우스 클릭(Click)과 항공기 불법탈취 또는 납치를 의미하는 하이재킹(hijacking)의 합성어로, 사용자는 어떤 웹 페이지를 클릭하지만 실제로는 다른 어떤 페이지의 컨텐츠를 클릭하게 되는 것이다. 대표적인 방법으로는 정상적인 버튼 밑에 해킹 기능을 넣은 보이지 않는 버튼을 배치하는 것이다.

이 취약성은 사용자가 어떤 사이트를 클릭했을 때, 그 클릭을 가로채서 엉뚱한 사이트(피싱 사이트나 악성코드 배포 사이트 등)에 접속하도록 만들어 놓으면 꼼짝없이 당하게 된다.

피해 사례, 피해 가능성은

아직 해커들에게 많이 사용되고 있지는 않아서 피해사례는 많이 알려지지 않았다.

SecTheory사의 CEO 로버트 한센의 설명으로는, 클릭재킹 공격자는 피해자의 PC에 몰래 연결해 온라인 주식거래를 하거나, 블로그 게시물을 지우고, 라우터나 방화벽 설정을 변경하고 새로운 웹 메일 계정을 만들고 소프트웨어를 다운로드 하도록 할 수 있다고 한다.

또한 위에서 동영상으로 시연을 했었던 연구자는 이 취약성으로 웹 브라우저를 ‘감시 좀비’로 만들어버릴 수 있다고 얘기를 한다.

예방하는 방법은

현재까지 클릭재킹 취약성을 해결한 웹 브라우저가 배포되지 않고 있는 상태이다. 그러므로, 당분간 최선의 방어책은 웹 브라우저 설정에서 스크립트 기능과 플러그인(또는 Activex) 기능을 무효화 시키고, 아이프레임을 기본적으로 비활성화 시키면 어느 정도 방어 효과는 있다고 알려져 있다.

문제는 최근 대부분의 국내 사이트들이 모두 스크립트, 아이프레임, Activex 기능 등을 활용해서 서비스하는 것이 현실이므로, 이렇게 되면 인터넷 사이트를 이용하지 말라는 얘기가 된다. 그래서 필자는 이것이 현실적인 대비책은 아니라고 보고 있다.

통합 보안 프로그램을 설치 해두고, 평소에 실시간 감시와 개인 방화벽 등 기능을 항상 켜 두어서 컴퓨터 관리를 잘 해야 할 것이다. 또한 웹 브라우저 개발사들이 해당 취약점을 해결한 업데이트를 내놓기를 기다려야 할 것으로 보인다.@

|

| |

|

안철수연구소에서 인터넷뱅킹 보안 제품을 개발하고 있으며, 현재 “IT 칼럼니스트”로 활동 중이다. 책(Book)과 공(Ball)과 겜(Game)을 좋아하는 영원한 신혼남으로, 밝고 건전한 사회를 만들기 위해서 항상 웃고 다니고 있는 중이다. |

반응형

'웹&컴퓨팅' 카테고리의 다른 글

| [보안] 대책 없는 MS 익스플로러 7...중국 악성코드 활개 (0) | 2008.12.18 |

|---|---|

| 블루스크린 오류코드(Blue Screen Error Code) (0) | 2008.11.18 |

| [경제] 한.미 통화스와프 체결 이란! 그리고 뉴스... (0) | 2008.10.31 |

| [블로그] 다음의 위젯뱅크 - 쉽고 즐거운 블로깅 놀이를 위하여!!! (0) | 2008.09.23 |

| 블로그 국가별 접속 정보... (0) | 2008.09.23 |

| 프로그래머 이연조

| 프로그래머 이연조