반응형

HTML의 XML취약점을 이용해 코드 실행

마이크로소프트의 인터넷 익스플로러(Internet Explorer, 이하 IE) 7.0의 신규 취약점이 중국보안업체에 의해 공개돼 이 취약점을 이용한 다양한 악성코드가 인터넷 안전을 위협하고 있다. 하지만 아직까지 MS에서는 이에 대한 보안패치 배포하지 못하고 있어 사용자의 단단한 주의가 요구되고 있다.

이런 악성코드는 MS의 글로벌보안서비스 공급자인 중국계 회사 노운섹(Knownsec)이 실수로 IE 7의 제로데이 공격 취약점을 공개하면서 일파만파로 퍼지고 있다. 현재 노운섹 측은 자신의 실수를 인정하고 이에 대한 대책을 세우고 있는 것으로 알려지고 있다.

문제는 아직까지 보안패치가 안된 상태에서 취약점의 공개로 수많은 악성코드가 쏟아져 나오고 있다는 것. 실제로 국내 보안업체들은 다수의 악성코드 샘플을 채취해 코드에 대한 취약점 분석을 진행하고 있는 것으로 전해지고 있다.

보안업계의 한 관계자는 “현재 많은 악성코드가 발견되고 있으며 현재 IE는 이런 악성코드에 무방비로 노출돼 있다”면서 “MS측은 현재 IE에서 보안등급을 올리고 가급적 유해한 사이트에 가지말라는 말 밖에 못하는 상황이라 문제는 심각하다”고 언급했다.

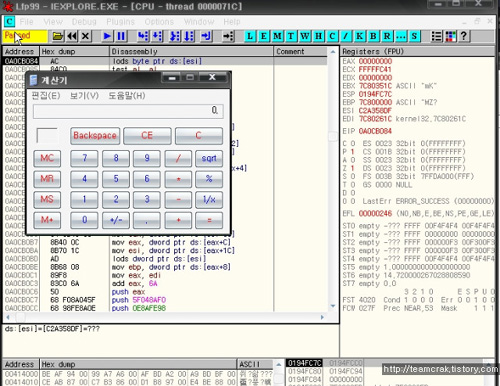

▲A3시큐리티의 'Team CR@K'팀이 공개한 공격 시연... 악성코드 샘플로 공격을 통해 계산기를 띄웠다. ⓒA3시큐리티 'Team CR@K'

이들 업체들은 현재 악성코드를 통한 공격이 실제로 큰 영향을 미치는 것으로 확인했다고 전했다. 현재 이 코드는 IE 7버전에서 문제가 나타나는 것으로 알려져 있고, 사용OS가 윈도우 XP 서비스 팩 2나 3, 윈도우 비스타, 윈도우 비스타 서비스팩 1, 윈도우 서버 2008 등인 경우 이 취약점을 통한 공격 위험이 있다.

이 공격코드는 웹페이지의 HTML 문서에서 XML 취약점을 이용해 임의의 코드를 실행하는 것으로 알려져 있다.

현재까지 이 취약점에 대해 취할 수 있는 조치는, 위험이 예상되는 사이트의 방문을 하지 않거나, IE의 보안수준을 강화하는 방법밖에 없는 것으로 알려져 있다. IE의 보안수준을 강화할 수 있는 방안으로는 IE의 설정에서 보안수준을 높이던지, 액티브 스크립팅의 사용을 제한하는 방법이 최선이다. 하지만 이 경우 엑티브 스크립팅을 이용하는 웹사이트들이 정상적으로 동작하지 않을 수 있다.

(액티브 스크립팅 제한 방법 : IE의 도구 메뉴에서 인터넷 옵션을 클릭 → 보안탭 클릭 → 인터넷/로컬 인트라넷 아이콘 클릭 → 사용자 지정 수준을 클릭 → 스크립팅 섹션 중 Active 스크립팅에서 사용 안 함 또는 확인을 선택)

최근 다수의 보안패치 배포했던 MS 측은 이 취약점 때문에 또다시 발등에 불이 떨어졌다. 서둘러 패치를 준비하고 있지만 언제 패치가 배포될지는 미지수.

이에 대해 MS측 관계자는 “현재 이 취약점의 심각성을 파악해 본사에서 서둘러 패치를 준비 중이라고 알렸다”며 “하지만 보안패치를 준비하는데 시간이 얼마나 걸릴지는 아직 파악되지 않고 있다”고 전했다.@

[2008-12-12]

마이크로소프트의 인터넷 익스플로러(Internet Explorer, 이하 IE) 7.0의 신규 취약점이 중국보안업체에 의해 공개돼 이 취약점을 이용한 다양한 악성코드가 인터넷 안전을 위협하고 있다. 하지만 아직까지 MS에서는 이에 대한 보안패치 배포하지 못하고 있어 사용자의 단단한 주의가 요구되고 있다.

이런 악성코드는 MS의 글로벌보안서비스 공급자인 중국계 회사 노운섹(Knownsec)이 실수로 IE 7의 제로데이 공격 취약점을 공개하면서 일파만파로 퍼지고 있다. 현재 노운섹 측은 자신의 실수를 인정하고 이에 대한 대책을 세우고 있는 것으로 알려지고 있다.

문제는 아직까지 보안패치가 안된 상태에서 취약점의 공개로 수많은 악성코드가 쏟아져 나오고 있다는 것. 실제로 국내 보안업체들은 다수의 악성코드 샘플을 채취해 코드에 대한 취약점 분석을 진행하고 있는 것으로 전해지고 있다.

보안업계의 한 관계자는 “현재 많은 악성코드가 발견되고 있으며 현재 IE는 이런 악성코드에 무방비로 노출돼 있다”면서 “MS측은 현재 IE에서 보안등급을 올리고 가급적 유해한 사이트에 가지말라는 말 밖에 못하는 상황이라 문제는 심각하다”고 언급했다.

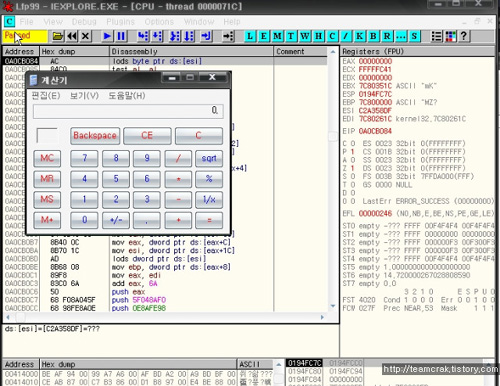

▲A3시큐리티의 'Team CR@K'팀이 공개한 공격 시연... 악성코드 샘플로 공격을 통해 계산기를 띄웠다. ⓒA3시큐리티 'Team CR@K'

이들 업체들은 현재 악성코드를 통한 공격이 실제로 큰 영향을 미치는 것으로 확인했다고 전했다. 현재 이 코드는 IE 7버전에서 문제가 나타나는 것으로 알려져 있고, 사용OS가 윈도우 XP 서비스 팩 2나 3, 윈도우 비스타, 윈도우 비스타 서비스팩 1, 윈도우 서버 2008 등인 경우 이 취약점을 통한 공격 위험이 있다.

이 공격코드는 웹페이지의 HTML 문서에서 XML 취약점을 이용해 임의의 코드를 실행하는 것으로 알려져 있다.

현재까지 이 취약점에 대해 취할 수 있는 조치는, 위험이 예상되는 사이트의 방문을 하지 않거나, IE의 보안수준을 강화하는 방법밖에 없는 것으로 알려져 있다. IE의 보안수준을 강화할 수 있는 방안으로는 IE의 설정에서 보안수준을 높이던지, 액티브 스크립팅의 사용을 제한하는 방법이 최선이다. 하지만 이 경우 엑티브 스크립팅을 이용하는 웹사이트들이 정상적으로 동작하지 않을 수 있다.

(액티브 스크립팅 제한 방법 : IE의 도구 메뉴에서 인터넷 옵션을 클릭 → 보안탭 클릭 → 인터넷/로컬 인트라넷 아이콘 클릭 → 사용자 지정 수준을 클릭 → 스크립팅 섹션 중 Active 스크립팅에서 사용 안 함 또는 확인을 선택)

최근 다수의 보안패치 배포했던 MS 측은 이 취약점 때문에 또다시 발등에 불이 떨어졌다. 서둘러 패치를 준비하고 있지만 언제 패치가 배포될지는 미지수.

이에 대해 MS측 관계자는 “현재 이 취약점의 심각성을 파악해 본사에서 서둘러 패치를 준비 중이라고 알렸다”며 “하지만 보안패치를 준비하는데 시간이 얼마나 걸릴지는 아직 파악되지 않고 있다”고 전했다.@

[2008-12-12]

| 오병민 기자

| 오병민 기자

반응형

'웹&컴퓨팅' 카테고리의 다른 글

| [보안] 인터넷익스플로러 7.0 XML 파싱 취약점을 이용한 제로데이 공격 주의 (0) | 2008.12.18 |

|---|---|

| [보안] MS, IE 결함 긴급 패치 내놓는다 (0) | 2008.12.18 |

| 블루스크린 오류코드(Blue Screen Error Code) (0) | 2008.11.18 |

| [보안] 내 마음대로 클릭도 못한단 말이더냐 - 클릭재킹 (1) | 2008.11.13 |

| [경제] 한.미 통화스와프 체결 이란! 그리고 뉴스... (0) | 2008.10.31 |